Тест на робота превратился в ночной кошмар для пользователей.

ИБ-специалисты предупреждают о новой мошеннической схеме: злоумышленники начали использовать поддельные

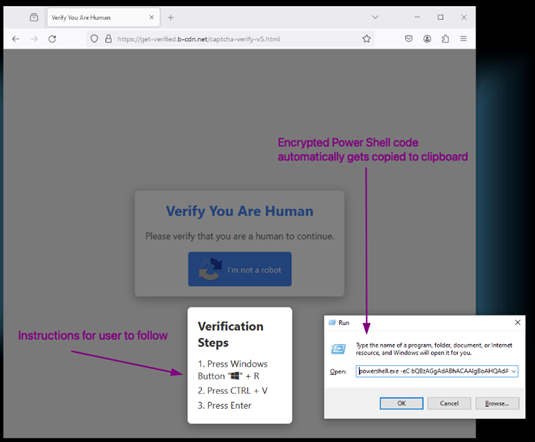

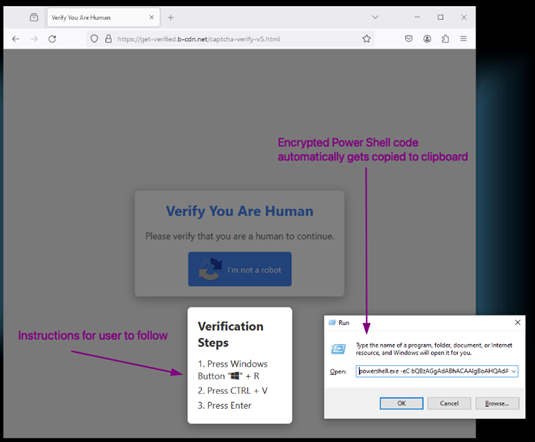

Как известно, стандартные CAPTCHA-тесты требуют от пользователя выполнения определённых задач, например, выбора нужных объектов на изображении или ввода текстовых символов. Однако злоумышленники воспользовались таким привычным сценарием и создали поддельную версию теста, которая вместо проверки предлагает пользователю выполнить на клавиатуре ряд действий, приводящих к установке вируса.

Вместо традиционных запросов, поддельная CAPTCHA просит пользователя нажать комбинацию клавиш «Windows + R», что вызывает на компьютере окно для выполнения команд. Далее тест предлагает нажать «CTRL + V» и затем клавишу ввода. Если пользователь не задумывается о происходящем, он может не заметить, что в окне выполняется команда, которая активирует загрузку вредоносного скрипта PowerShell.

По данным Palo Alto Networks Unit 42, вредоносный скрипт устанавливает на устройство инфостилер

Эксперты компании

Атаки с использованием поддельных CAPTCHA продолжают появляться. Специалист по кибербезопасности Джон Хэммонд из Huntress отметил, что компания зафиксировала очередное появление данной угрозы на прошлой неделе.

Поддельные CAPTCHA-тесты могут распространяться через фишинговые электронные письма и сообщения, что делает их особенно опасными. Пользователи должны быть бдительными и не выполнять подозрительные действия во время проверки CAPTCHA.

ИБ-специалисты предупреждают о новой мошеннической схеме: злоумышленники начали использовать поддельные

Для просмотра ссылки необходимо нажать

Вход или Регистрация

-тесты для установки вредоносного ПО на компьютеры с Windows. Это сигнал к тому, чтобы пользователи уделяли больше внимания защите своих данных и были осторожны при взаимодействии с CAPTCHA.Как известно, стандартные CAPTCHA-тесты требуют от пользователя выполнения определённых задач, например, выбора нужных объектов на изображении или ввода текстовых символов. Однако злоумышленники воспользовались таким привычным сценарием и создали поддельную версию теста, которая вместо проверки предлагает пользователю выполнить на клавиатуре ряд действий, приводящих к установке вируса.

Вместо традиционных запросов, поддельная CAPTCHA просит пользователя нажать комбинацию клавиш «Windows + R», что вызывает на компьютере окно для выполнения команд. Далее тест предлагает нажать «CTRL + V» и затем клавишу ввода. Если пользователь не задумывается о происходящем, он может не заметить, что в окне выполняется команда, которая активирует загрузку вредоносного скрипта PowerShell.

Процесс активации скрипта через CAPTCHA

По данным Palo Alto Networks Unit 42, вредоносный скрипт устанавливает на устройство инфостилер

Для просмотра ссылки необходимо нажать

Вход или Регистрация

Stealer, который предназначен для кражи паролей, cookie-файлов и данных криптовалютных кошельков с заражённого устройства.Эксперты компании

Для просмотра ссылки необходимо нажать

Вход или Регистрация

также подтвердили, что при посещении опасных сайтов, на которых размещён поддельный CAPTCHA-тест, в браузере автоматически копируется вредоносный скрипт. Когда пользователь выполняет предложенные действия, скрипт активируется, что и приводит к заражению устройства.Атаки с использованием поддельных CAPTCHA продолжают появляться. Специалист по кибербезопасности Джон Хэммонд из Huntress отметил, что компания зафиксировала очередное появление данной угрозы на прошлой неделе.

Поддельные CAPTCHA-тесты могут распространяться через фишинговые электронные письма и сообщения, что делает их особенно опасными. Пользователи должны быть бдительными и не выполнять подозрительные действия во время проверки CAPTCHA.

Для просмотра ссылки необходимо нажать

Вход или Регистрация