Случайный клик по объявлению рискует обернуться атакой HeadLace.

Хакерская группа APT28 недавно начала новую кампанию по распространению вредоносного ПО HeadLace через поддельное объявление о продаже автомобиля. Кампания началась в марте 2024 года и, вероятно, нацелена на дипломатов.

Эта тактика не нова для киберпреступников. Уже несколько лет они используют фальшивые объявления о продаже люксовых автомобилей для привлечения внимания жертв и внедрения вредоносного кода.

При посещении этой ссылки алгоритмы на странице проверяют, использует ли компьютер операционную систему Windows. Если нет, пользователь перенаправляется на поддельное изображение, размещённое на бесплатном сервисе ImgBB. Однако в случае с Windows, HTML-документ создаёт ZIP-архив, содержащий вредоносные файлы, и предлагает его для скачивания.

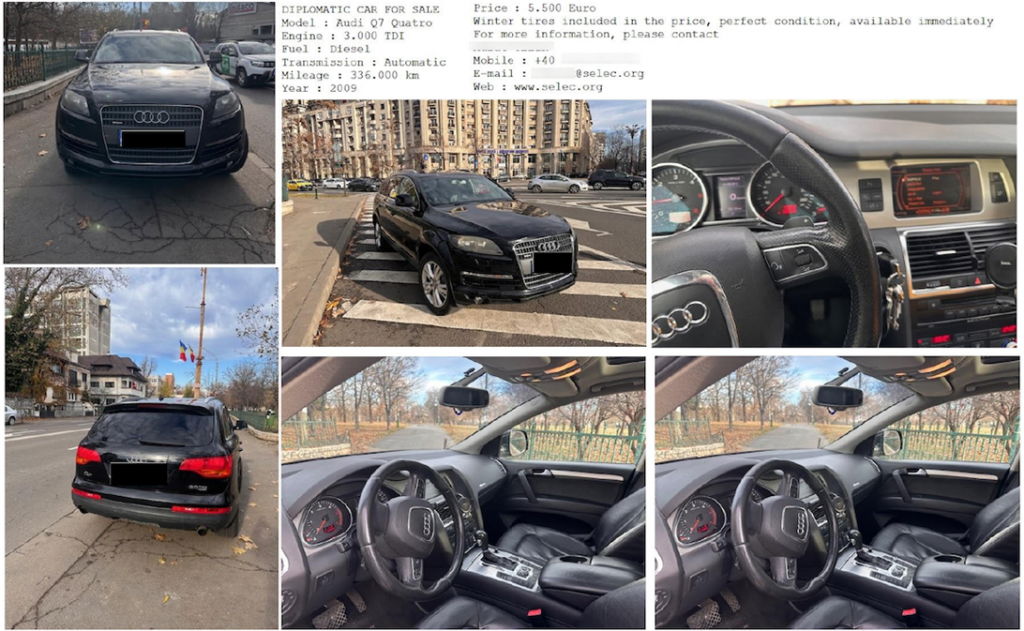

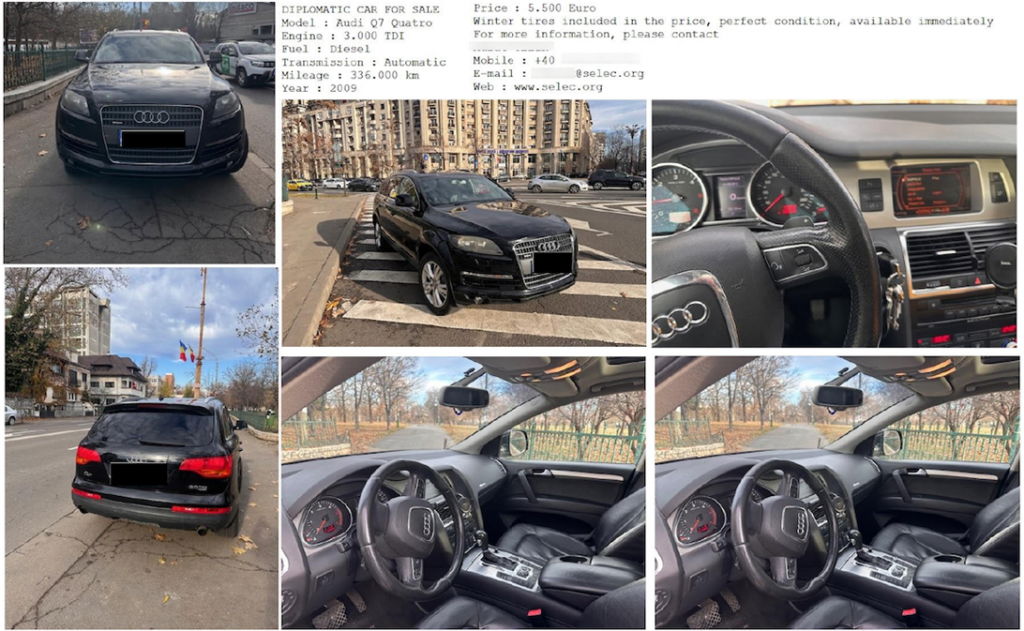

Фальшивое объявление о продаже автомобиля (Audi Q7 Quattro) содержит контактные данные и информацию о продавце, якобы находящемся в Румынии, что должно придать предложению правдоподобности. Тем не менее, все эти данные фиктивны и служат только для привлечения внимания жертв.

Скачанный архив «IMG-387470302099.zip» содержит три файла, один из которых замаскирован под изображение, но на самом деле является исполняемым файлом, содержащим копию легитимного калькулятора из Windows — «calc.exe». Этот файл используется для загрузки вредоносной DLL-библиотеки «WindowsCodecs.dll», которая, в свою очередь, запускает файл «zqtxmo.bat», завершающий цепочку заражения.

APT28 активно использует бесплатные легитимные сервисы для размещения элементов атаки, что усложняет их обнаружение. Методы, использованные в этой кампании, соответствуют ранее задокументированным атакам этой группы, а вредоносное ПО HeadLace эксклюзивно связано с данной группой.

Чтобы защититься от подобных атак, рекомендуется ограничить доступ к популярным среди хакеров сервисам или же просто тщательно проверять их использование. Организации должны внимательно следить за бесплатными сетевыми ресурсами, чтобы оперативно выявлять возможные векторы атак.

Хакерская группа APT28 недавно начала новую кампанию по распространению вредоносного ПО HeadLace через поддельное объявление о продаже автомобиля. Кампания началась в марте 2024 года и, вероятно, нацелена на дипломатов.

Эта тактика не нова для киберпреступников. Уже несколько лет они используют фальшивые объявления о продаже люксовых автомобилей для привлечения внимания жертв и внедрения вредоносного кода.

Поддельное объявление

По данным специалистов Unit 42, в ходе последней кампании, связанной с APT28, для размещения вредоносных файлов и ссылок использовались публичные и бесплатные сервисы. Так, подозрительная ссылка была размещена на легальном сервисе Webhook[.]site, позволяющем создавать рандомизированные URL для различных целей. Этот функционал и был использован хакерами для распространения вредоносного HTML-документа.

При посещении этой ссылки алгоритмы на странице проверяют, использует ли компьютер операционную систему Windows. Если нет, пользователь перенаправляется на поддельное изображение, размещённое на бесплатном сервисе ImgBB. Однако в случае с Windows, HTML-документ создаёт ZIP-архив, содержащий вредоносные файлы, и предлагает его для скачивания.

Фальшивое объявление о продаже автомобиля (Audi Q7 Quattro) содержит контактные данные и информацию о продавце, якобы находящемся в Румынии, что должно придать предложению правдоподобности. Тем не менее, все эти данные фиктивны и служат только для привлечения внимания жертв.

Скачанный архив «IMG-387470302099.zip» содержит три файла, один из которых замаскирован под изображение, но на самом деле является исполняемым файлом, содержащим копию легитимного калькулятора из Windows — «calc.exe». Этот файл используется для загрузки вредоносной DLL-библиотеки «WindowsCodecs.dll», которая, в свою очередь, запускает файл «zqtxmo.bat», завершающий цепочку заражения.

APT28 активно использует бесплатные легитимные сервисы для размещения элементов атаки, что усложняет их обнаружение. Методы, использованные в этой кампании, соответствуют ранее задокументированным атакам этой группы, а вредоносное ПО HeadLace эксклюзивно связано с данной группой.

Чтобы защититься от подобных атак, рекомендуется ограничить доступ к популярным среди хакеров сервисам или же просто тщательно проверять их использование. Организации должны внимательно следить за бесплатными сетевыми ресурсами, чтобы оперативно выявлять возможные векторы атак.

Для просмотра ссылки необходимо нажать

Вход или Регистрация