Четыре уязвимости могут поставить под угрозу вашу безопасность.

На этой неделе компания Microsoft сообщила о четырёх уязвимостях средней степени опасности в открытом программном обеспечении OpenVPN. Эти уязвимости могут быть использованы злоумышленниками для выполнения удалённого кода (RCE) и повышения привилегий на локальной системе (LPE).

Атака, способная использовать данные уязвимости, может позволить злоумышленникам получить полный контроль над целевыми устройствами, что может привести к утечке данных, компрометации системы и несанкционированному доступу к конфиденциальной информации. Для успешного выполнения атаки требуется аутентификация пользователя и глубокое понимание внутренней работы OpenVPN. Под угрозой находятся все версии OpenVPN до 2.6.10 и 2.5.10.

Список обнаруженных уязвимостей включает:

Три из этих уязвимостей связаны с компонентом openvpnserv, а последняя касается драйвера Windows TAP.

Все эти уязвимости могут быть использованы, если злоумышленник получает доступ к учетным данным пользователя OpenVPN. Эти данные могут быть украдены различными способами, такими как покупка на теневых рынках, использование вредоносных программ или перехват сетевого трафика.

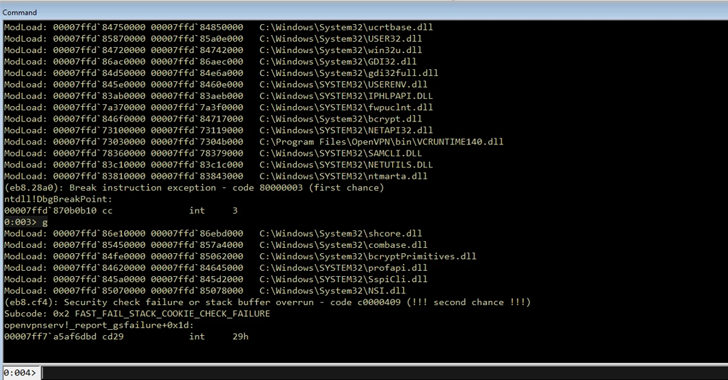

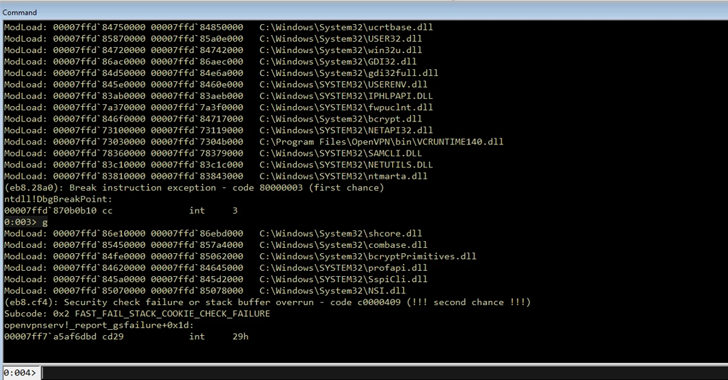

Атака может быть выполнена с использованием различных комбинаций уязвимостей, например, CVE-2024-24974 и CVE-2024-27903 или CVE-2024-27459 и CVE-2024-27903, для достижения выполнения удалённого кода и повышения привилегий.

После успешного использования этих уязвимостей злоумышленники могут применить методы атаки, такие как «Принеси свой уязвимый драйвер» (BYOVD), что позволяет им обходить защитные механизмы и глубже проникать в систему. Это даёт возможность отключать важные процессы, такие как Microsoft Defender, или вмешиваться в другие критически важные процессы, что позволяет злоумышленникам обходить средства безопасности и манипулировать основными функциями системы.

На этой неделе компания Microsoft сообщила о четырёх уязвимостях средней степени опасности в открытом программном обеспечении OpenVPN. Эти уязвимости могут быть использованы злоумышленниками для выполнения удалённого кода (RCE) и повышения привилегий на локальной системе (LPE).

Атака, способная использовать данные уязвимости, может позволить злоумышленникам получить полный контроль над целевыми устройствами, что может привести к утечке данных, компрометации системы и несанкционированному доступу к конфиденциальной информации. Для успешного выполнения атаки требуется аутентификация пользователя и глубокое понимание внутренней работы OpenVPN. Под угрозой находятся все версии OpenVPN до 2.6.10 и 2.5.10.

Список обнаруженных уязвимостей включает:

- CVE-2024-27459 — уязвимость переполнения стека, приводящая к отказу в обслуживании (DoS) и повышению привилегий на Windows.

- CVE-2024-24974 — несанкционированный доступ к именованному каналу "\openvpn\service" в Windows, позволяющий злоумышленнику удалённо взаимодействовать с ним и запускать операции.

- CVE-2024-27903 — уязвимость в механизме плагинов, приводящая к выполнению удалённого кода на Windows и повышению привилегий и манипуляции данными на Android, iOS, macOS и BSD.

- CVE-2024-1305 — уязвимость переполнения памяти, вызывающая отказ в обслуживании на Windows.

Три из этих уязвимостей связаны с компонентом openvpnserv, а последняя касается драйвера Windows TAP.

Все эти уязвимости могут быть использованы, если злоумышленник получает доступ к учетным данным пользователя OpenVPN. Эти данные могут быть украдены различными способами, такими как покупка на теневых рынках, использование вредоносных программ или перехват сетевого трафика.

Атака может быть выполнена с использованием различных комбинаций уязвимостей, например, CVE-2024-24974 и CVE-2024-27903 или CVE-2024-27459 и CVE-2024-27903, для достижения выполнения удалённого кода и повышения привилегий.

После успешного использования этих уязвимостей злоумышленники могут применить методы атаки, такие как «Принеси свой уязвимый драйвер» (BYOVD), что позволяет им обходить защитные механизмы и глубже проникать в систему. Это даёт возможность отключать важные процессы, такие как Microsoft Defender, или вмешиваться в другие критически важные процессы, что позволяет злоумышленникам обходить средства безопасности и манипулировать основными функциями системы.

Для просмотра ссылки необходимо нажать

Вход или Регистрация