Новая APT-группа, условно названная Silent Lynx, использует многоступенчатые схемы заражения и телеграм-боты для связи C2.

По данным Seqrite, шпионы действуют в странах Восточной Европы и Средней Азии как минимум с конца прошлого года. Список мишеней включает посольства, юридические компании, банки с государственным участием, НИИ.

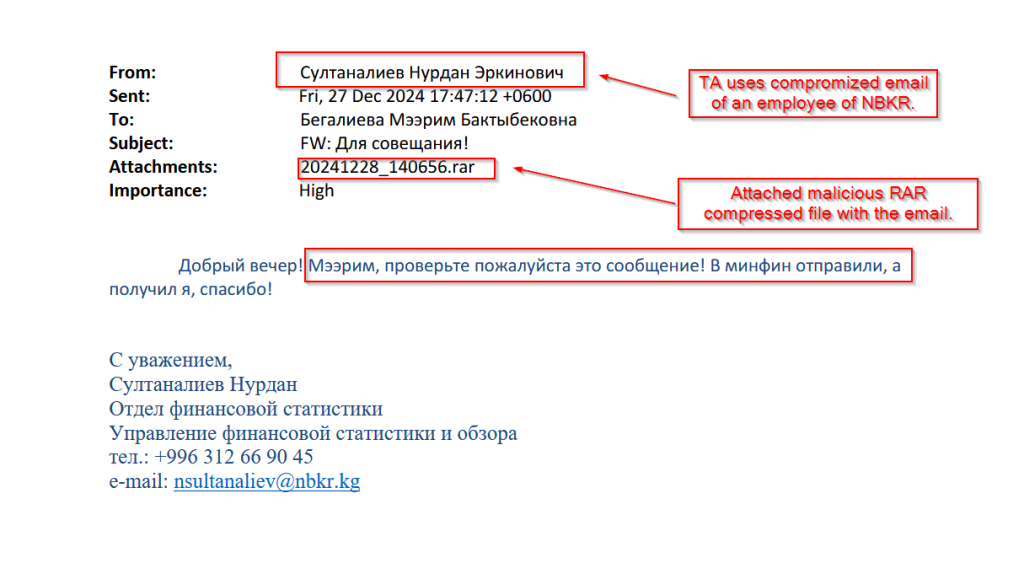

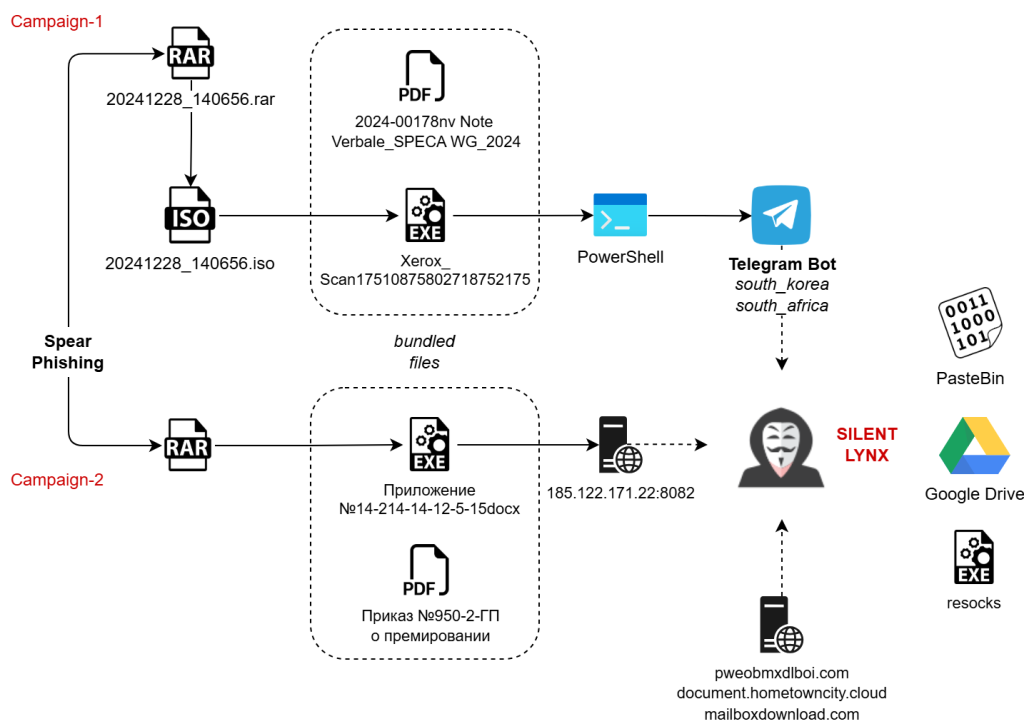

Индийские исследователи зафиксировали инциденты в Киргизии и Туркменистане. Атаки Silent Lynx начинаются с рассылки писем с вредоносным вложением (RAR) на адреса целевой организации.

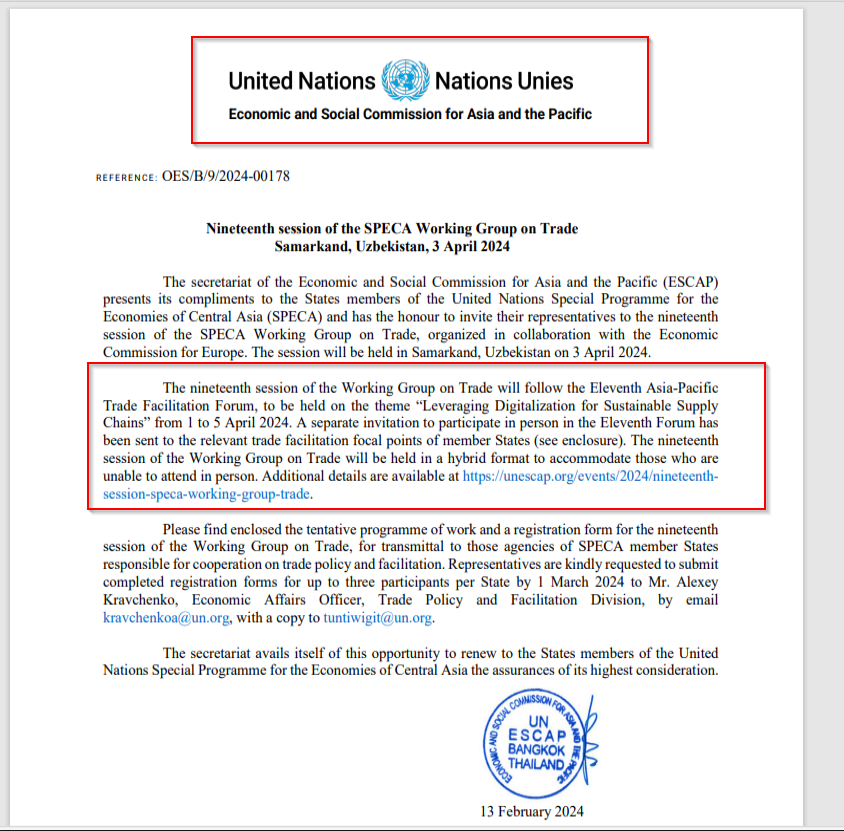

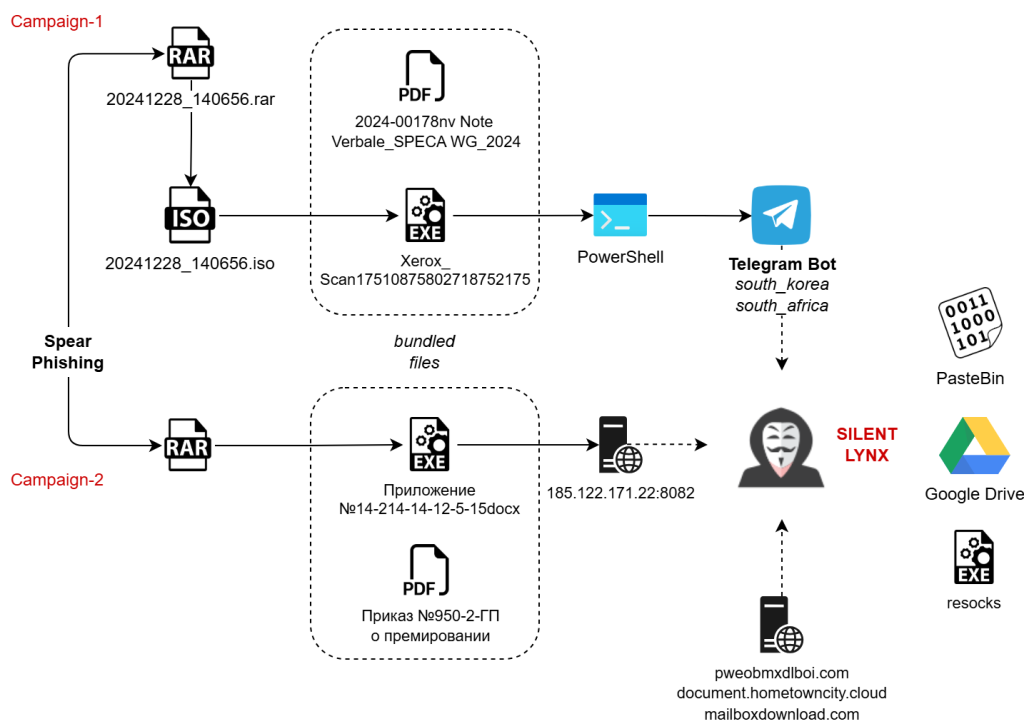

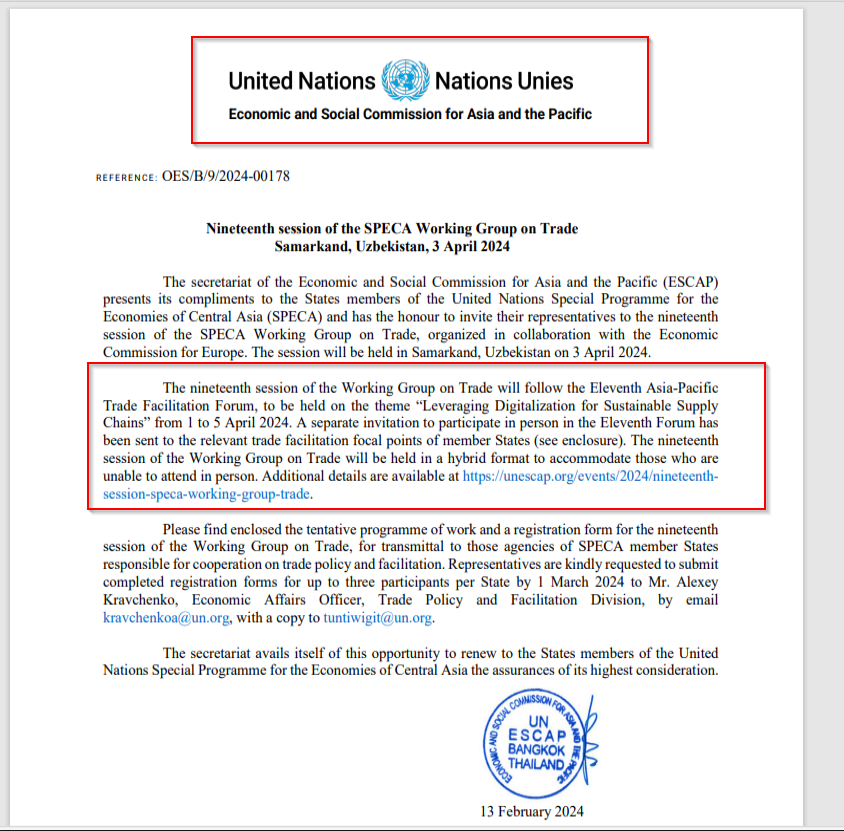

В прикрепленном архиве может скрываться ISO-образ с бинарным файлом C++ и маскировочным документом PDF.

Экзешник при активации запускает PowerShell-сценарий, использующий Telegram (@south_korea145_bot и @south_afr_angl_bot) для получения команд, в том числе на загрузку дополнительных файлов, и эксфильтрации данных.

Как вариант, RAR может содержать исполняемый файл Go, создающий обратный шелл, и безобидный документ Word — к примеру, с фейковым приказом Минфина. Насколько успешны подобные атаки, в блоге ИБ-компании не сказано.

По данным Seqrite, шпионы действуют в странах Восточной Европы и Средней Азии как минимум с конца прошлого года. Список мишеней включает посольства, юридические компании, банки с государственным участием, НИИ.

Индийские исследователи зафиксировали инциденты в Киргизии и Туркменистане. Атаки Silent Lynx начинаются с рассылки писем с вредоносным вложением (RAR) на адреса целевой организации.

В прикрепленном архиве может скрываться ISO-образ с бинарным файлом C++ и маскировочным документом PDF.

Экзешник при активации запускает PowerShell-сценарий, использующий Telegram (@south_korea145_bot и @south_afr_angl_bot) для получения команд, в том числе на загрузку дополнительных файлов, и эксфильтрации данных.

Как вариант, RAR может содержать исполняемый файл Go, создающий обратный шелл, и безобидный документ Word — к примеру, с фейковым приказом Минфина. Насколько успешны подобные атаки, в блоге ИБ-компании не сказано.

Для просмотра ссылки необходимо нажать

Вход или Регистрация