Китайские правительственные киберпреступники используют новую вредоносную программу в атаках на промышленные организации.

Особенность нового вредоноса в том, что он способен красть данные с физически изолированных устройств. Поскольку изолированные устройства (Air gap) играют ключевую роль в обеспечении безопасности важных данных, они идеально подходят для работы в промышленной и других критически важных госсферах. Специалисты «Лаборатории Касперского» обнаружили новую вредоносную программу, которую связали с киберпреступной группировкой APT31 (другое имя — Zirconium).

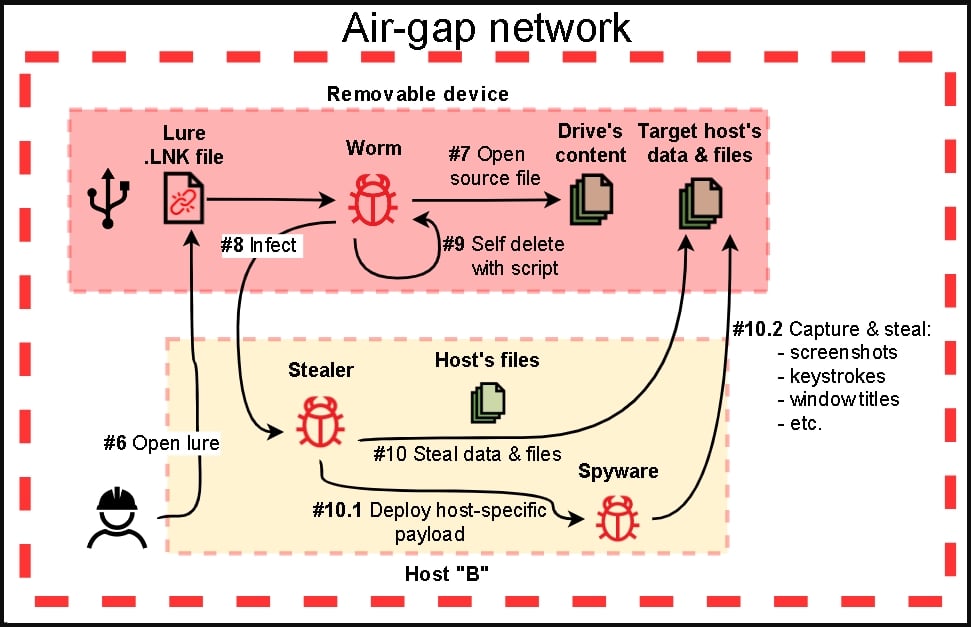

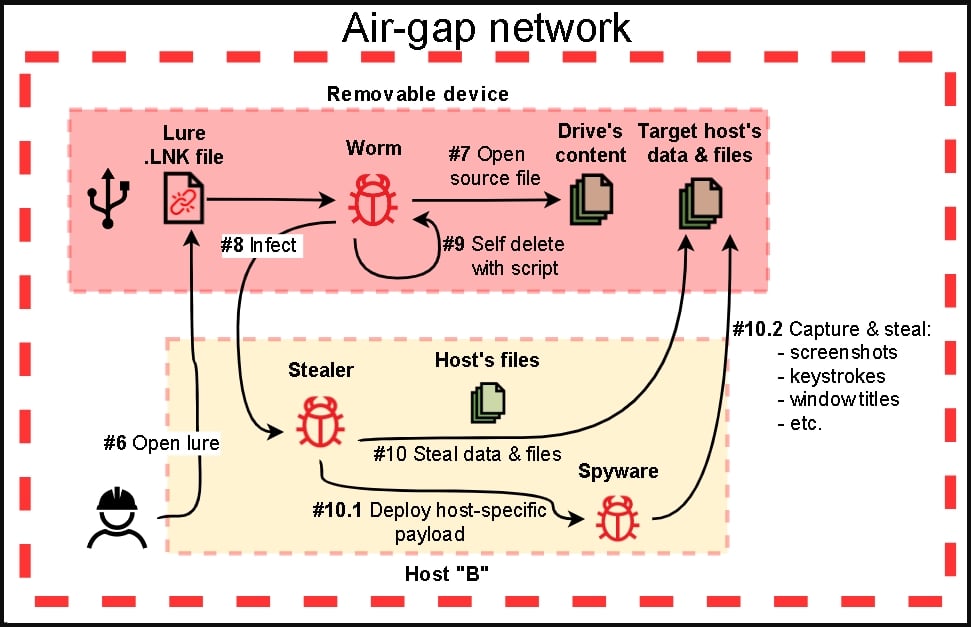

По словам исследователей, злоумышленники используют как минимум 15 различных зловредов, включая их фирменный FourteenHi, в атаках на Восточную Европу. Эта кампания Zirconium стартовала в апреле прошлого года и включала три отдельные ступени. Пейлоады начальной стадии пробирались в систему, обосновывались там и открывали операторам удалённый доступ.

В их задачи также входил сбор данных, которые могут пригодиться для развития атаки. На втором этапе APT31 сбрасывала ещё больше специально подготовленных вредоносов, заточенных под кражу информации с физически изолированных устройств. Для этого использовалась техника распространения через USB (USB propagation).

Конечная стадия атаки отмечалась отдельными зловредами, загружающими все собранные данные на командный сервер злоумышленников (C2).

В Kaspersky отметили, что атакующий изолированные устройства вредонос состоит из четырёх модулей:

- Первый модуль изучает съёмные диски, собирает файлы, снимает скриншоты, а также устанавливает дополнительные пейлоады в систему.

- Второй модуль заражает съёмные диски, копируя легитимный исполняемый файл McAfee, уязвимый для перехвата DLL. Также в корневую директорию устройства копируется вредоносная библиотека (после чего скрывается с помощью атрибута «hidden»).

- Третий модуль выполняет скрипт для сбора данных и сохранения их в папке $RECYCLE.BIN.

- Последний модуль — фактически вариант первого, но действует как дроппер пейлода, кейлогера и стилера.

Особенность нового вредоноса в том, что он способен красть данные с физически изолированных устройств. Поскольку изолированные устройства (Air gap) играют ключевую роль в обеспечении безопасности важных данных, они идеально подходят для работы в промышленной и других критически важных госсферах. Специалисты «Лаборатории Касперского» обнаружили новую вредоносную программу, которую связали с киберпреступной группировкой APT31 (другое имя — Zirconium).

По словам исследователей, злоумышленники используют как минимум 15 различных зловредов, включая их фирменный FourteenHi, в атаках на Восточную Европу. Эта кампания Zirconium стартовала в апреле прошлого года и включала три отдельные ступени. Пейлоады начальной стадии пробирались в систему, обосновывались там и открывали операторам удалённый доступ.

В их задачи также входил сбор данных, которые могут пригодиться для развития атаки. На втором этапе APT31 сбрасывала ещё больше специально подготовленных вредоносов, заточенных под кражу информации с физически изолированных устройств. Для этого использовалась техника распространения через USB (USB propagation).

Конечная стадия атаки отмечалась отдельными зловредами, загружающими все собранные данные на командный сервер злоумышленников (C2).

В Kaspersky отметили, что атакующий изолированные устройства вредонос состоит из четырёх модулей:

- Первый модуль изучает съёмные диски, собирает файлы, снимает скриншоты, а также устанавливает дополнительные пейлоады в систему.

- Второй модуль заражает съёмные диски, копируя легитимный исполняемый файл McAfee, уязвимый для перехвата DLL. Также в корневую директорию устройства копируется вредоносная библиотека (после чего скрывается с помощью атрибута «hidden»).

- Третий модуль выполняет скрипт для сбора данных и сохранения их в папке $RECYCLE.BIN.

- Последний модуль — фактически вариант первого, но действует как дроппер пейлода, кейлогера и стилера.

Для просмотра ссылки необходимо нажать

Вход или Регистрация